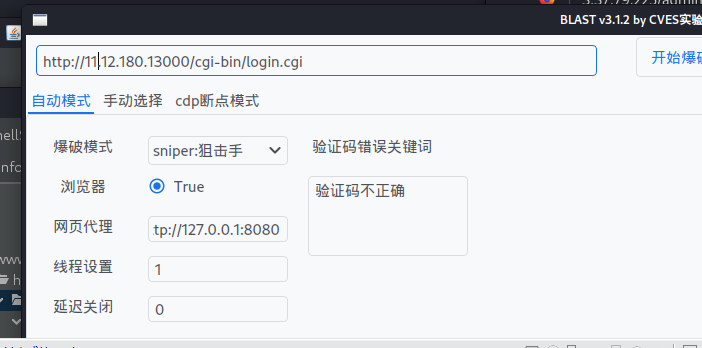

后台爆破工具的使用原理和说明

概述

后台爆破工具是一种用于测试和评估网络安全的工具,主要用于发现弱密码或漏洞,特别是对于网站后台管理系统。本文将详细探讨该工具的使用原理及其优点。

使用原理

后台爆破工具基于以下几个主要原理:

针对加密的用户名密码爆破:

工具能够直接对加密后的用户名和密码进行爆破,无需事先分析网页中的 JavaScript 或者其他加密算法。这使得工具可以更高效地进行爆破攻击,节省了分析加密算法的时间。

通用特征识别方式:

工具使用通用特征识别技术,能够自动识别登录表单中的用户名和密码字段,并向目标后台系统发送登录请求。这种方式有效地减少了配置的复杂性,提高了工具的适用性和用户友好性。

内置 OCR 库支持验证码破解:

工具内置了强大的 OCR(Optical Character Recognition,光学字符识别)库(例如ddddocr),能够识别和处理登录页面上的验证码。这使得工具可以自动化地应对包含验证码的登录系统,从而提高了爆破成功的几率。

监听请求数据和验证码错误重试功能:

工具可以监听登录请求的数据流量,分析和记录每次请求的详细信息,包括响应状态和验证码错误信息。基于这些信息,工具可以实现验证码错误后的自动重试功能,提高了爆破的效率和成功率。

支持多系统批量测试和截图功能:

工具设计成可以对多种不同的登录系统进行批量爆破测试。一旦成功登录,工具可以自动截取登录成功的页面或者截图,帮助用户进行后续的分析和评估。

优点

基于以上原理,后台爆破工具具有以下几个显著优点:

高效的加密密码爆破:

工具能够直接对加密后的用户名密码进行爆破,无需研究和分析网站的加密算法,节省了时间和资源。

通用特征识别:

使用通用特征识别方式,工具能够自动识别登录表单,使得用户不需要手动配置每个目标的登录信息,提高了使用的便捷性。

内置 OCR 库支持:

集成了强大的 OCR 库,能够处理验证码,使得工具可以应对包含验证码的登录系统,提高了成功率和适用性。

验证码错误重试功能:

监听和分析请求数据,能够自动处理验证码错误,实现自动重试,减少了用户的手动干预,提高了攻击的持久性和成功率。

多系统支持和批量测试:

能够对大量不同的登录系统进行批量测试,支持多种系统的爆破,同时能够自动截图,便于用户进行后续分析和报告的撰写。

结论

后台爆破工具通过利用先进的技术和算法,实现了对复杂网络系统的自动化攻击和测试。然而,正如任何安全工具一样,使用时需谨慎,仅限于合法授权的安全测试和评估目的。通过使用该工具,安全专业人员能够更全面地评估目标系统的安全性,发现潜在的弱点并提出改进建议,从而加强网络安全防护的能力和水平。

工具主要是为了方便在面对web后台进行爆破测试的时候,用户名和密码是加密的情况下 如果单纯分析js来进行爆破测试时间成本会比较多。这里呢就采用模拟浏览器通过调用js来直接写入账号密码进行请求,来快速达到测试效果。

程序优点

优点1:针对网站后台用户名密码加密无需分析js即可爆破请求。 优点2:采用通用特征方式识别用户名和密码进行提交请求。 优点3:通过内置大佬ddddocr库可以进行存在验证码后台爆破。 优点4:通过监听请求数据可以做到验证码错误重试功能。 优点5:可以对大量不同登录系统进行批量爆破测试并截图。

安装过程

python3

1、git clone https://github.com/gubeihc/blasting

2、cd blasting

python3 -m install -r requirements.txt 这个过程比较漫长 取决于网络 网络需要稳定不然重复报错

建议更换一下源 pip config set global.index-url https://mirrors.aliyun.com/pypi/simple/

3、python3 -m playwright install (安装浏览器)

python BLAST.py